Der World IPv6 Day am 8. Juni hat gezeigt, dass der Transport von Paketen im Internet genauso gut funktioniert wie mit IPv4. Die meisten Programme wie Browser, E-Mail-Clients und VoIP-Server beherrschen das neue Protokoll in ihren aktuellen Versionen.

Viele große Internet-Provider wollen IPv6 noch Ende 2011 allen Kunden anbieten – geschäftlich und privat. Doch die meisten Unternehmens- und Privatkunden sind jedoch sicherheitstechnisch nicht auf das neue Protokoll vorbereitet.

Allgemein bekannt ist, dass IPv6 genug Adressen bereitstellt, so dass eine Knappheit faktisch nicht mehr auftreten kann. Selbst wenn jeder Toaster, jeder Kühlschrank und jede Kaffeemaschine per Browserinterface bedient werden, bleiben genug Adressen übrig. Sogar jeder Privatkunde erhält ein /64-Netz mit dem er theoretisch 2 64 (> 18 Trillionen) Geräte mit IP-Adressen versorgen kann. Praktisch wird man dadurch eingeschränkt, weil die MAC-Adresse nur 48 Bit lang ist. In einem LAN müssen alle Geräte eine unterschiedliche MAC-Adresse besitzen.

Was bei großen Unternehmen längst als Problem bekannt ist, haben sich viele Privatkunden noch nicht vergegenwärtigt: Bei den IPv6-Adressen handelt es sich normalerweise um öffentliche Adressen. Das kann nicht nur zu Sicherheitsproblemen führen, in der Form, dass das eigene Netz plötzlich von außen angreifbar ist, man kann auch schnell Opfer von Strafverfolgung werden.

Dazu ein einfaches Beispiel: Ein Familienvater hat für sein LAN einen Server aufgesetzt, auf dem sich unter anderem die heimische Musiksammlung mit legal erworbenen MP3-Dateien befindet, etwa eine NAS-Box oder einen Windows Home Server. Da der Zugang für die Familienmitglieder möglichst unkompliziert sein soll, kann man über NFS, SMB (Windows Filesharing) und DLNA jeweils ohne Passwort darauf zugreifen. Die Streaming-Box im Wohnzimmer versteht das Authentifizierungsprotokoll des Servers ohnehin nicht. Ein Passwort wäre daher gar nicht sinnvoll.

Der WLAN-Router hat ein Gastnetz, so dass Gäste gerne den Internetzugang mitbenutzen können, aber nicht an den Home-Server kommen. Das Netz ist also gut geschützt. Von außen kann keine Verbindung aufgenommen aufgenommen werden, da der Server eine IP-Adresse wie 192.168.1.17 hat.

Ist nun der NAT-Router so konfiguriert, dass er eine IPv6-Verbindung herstellt, sobald das Protokoll nativ beim ISP verfügbar ist, und der Home-Server versteht das neue Protokoll, dann ist dieser plötzlich aus dem gesamten Internet erreichbar. Auf diese Weise wird man plötzlich zum illegalen Anbieter von urheberrechtsgeschützten Werken, ohne überhaupt davon zu wissen.

Je nachdem, wie viele Musikstücke sich auf dem eigentlich nur für das heimische LAN bestimmten Server befinden, kann eine gehörige Abmahnung ins Haus flattern. Nach aktueller Rechtsprechung haftet der Anschlussbetreiber als Störer. Die Tatsache, dass der Server ohne eigenes Zutun plötzlich weltweit erreichbar ist, wird vermutlich vor Gericht nicht zählen.

Die Musikindustrie ist bekanntlich nicht zimperlich, wenn es darum geht, ihre eigenen Kunden abzumahnen und Schadensersatz zu fordern. Das Landgericht Düsseldorf hatte im April einen Schadenersatz von 300 Euro pro Lied als angemessen bezeichnet. Allerdings muss erst einmal abgewartet werden, wie die Gerichte entscheiden, wenn die ersten Provider IPv6 freischalten.

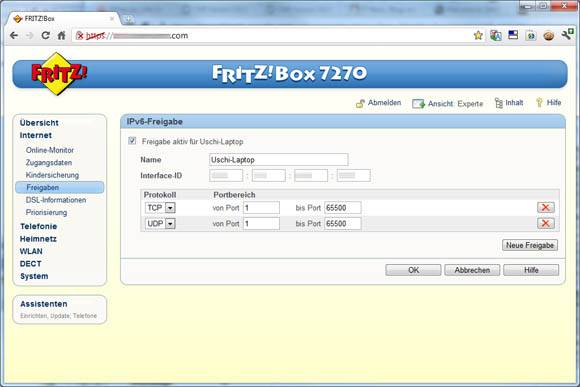

Ob ein Szenario, wie oben beschrieben, wirklich eintreten kann, hängt auch davon ab, ob die ISPs IPv6 wirklich für Kunden einfach aufschalten, ohne dass man das neue Protokoll erst aktivieren muss, beispielsweise im Kundenportal. Weiter ist es von Bedeutung, ob der Home-Router, sofern er IPv6-fähig ist, Verbindungen von außen überhaupt zulässt. Eine Fritzbox ist beispielsweise werkseitig so konfiguriert, dass IPv6-Verbindungen außerhalb des LANs abgewiesen werden.

Aber längst nicht alle Home-Router verhindern den IPv6-Zugang von außen. Das muss man im Einzelfall prüfen.

Private Adressen bei IPv6

Es stellt sich natürlich die Frage, ob es nicht auch private IPv6-Adressen gibt, mit denen man sich genauso wie bei IPv4 vor Zugriffen von außen schützen kann: Unter IPv6 gibt es sogenannte Unique-Local-Unicast-Adressen (ULAs), die in etwa den privaten IPv4-Adressen entsprechen. Sie haben die CIDR-Schreibweise fc00::/7 , das heißt alle Adressen, die mit fc oder fd beginnen, sind ULAs.

Wenn man sie verwendet, hat man aber die gleichen Nachteile wie unter IPv4, da man NAT verwenden muss, um ins Internet zu kommen. Zahlreiche Anwendungen und Geräte, beispielsweise viele VoIP-Telefone, haben mit NAT Probleme, die nur umständlich und teilweise auch unbefriedigend zu lösen sind.

Die meisten Home-Router unterstützen gar kein NAT bei IPv6. Schließlich ist es auch nicht Sinn der Sache, sich mit IPv6 den Beschränkungen von IPv4 mit NAT zu unterwerfen.

Nachteile der Fritzbox-Firewall

Die IPv6-Firewall-Lösung, die AVM für die Fritzbox geschaffen hat, erscheint auf den ersten Blick angemessen. So kann man etwa TCP- und UDP-Port 5060 für ein SIP-Telefon freigeben, was es ermöglicht, dass das Telefon von außen zum Klingeln gebracht werden kann. Die TCP-Ports 80 und 443 lässt man hingegen von der Fritzbox abweisen, damit aus dem Internet niemand auf das Webinterface kommt und versuchen kann, die Konfiguration zu ändern.

Der Idealzustand ist jedoch, dass ein legitimer Nutzer von überall zugreifen kann, auch von unterwegs mit seinem Laptop oder Smartphone. Wenn man pauschal den Verbindungsaufbau aus dem Internet blockt, ist das jedoch nicht ohne Weiteres möglich.

Man darf aber AVM bei seiner IPv6-Firewall nicht unterstellen, keine adäquate Lösung bereitgestellt zu haben. Im weiteren Verlauf des Artikels wird deutlich, dass es noch keine zufriedenstellende und mit allen Rechnern und Geräten funktionierende Lösung gibt, die einen sicheren Zugang von außen für legitime Anwender ermöglicht.

Lösungen für Unternehmen

Für große Unternehmen gibt es Lösungen, die jedoch wegen ihrer Komplexität nicht so einfach in privaten Netzen und kleinen Unternehmen implementiert werden können. So bietet Microsoft mit Windows Server 2008 R2 und für Windows-7-Clients Direct Access an.

Dabei erhält jeder Rechner oder jedes Benutzerkonto ein Zertifikat. Wenn ein mobiler Nutzer mit seinem Laptop ein gültiges Zertifikat vorweisen können, wird die Verbindung erlaubt, ansonsten wird sie abgewiesen.

Das funktioniert prima, wenn man durchgängig Windows Server 2008 und Windows 7, beziehungsweise deren Nachfolgeversionen, einsetzt. Sind im Unternehmen etwa auch Linux-Server oder Mac-Clients im Einsatz, kann das Aufspielen der Zertifikate allerdings nicht zentral gesteuert erfolgen. Das geht nur manuell und durch Editieren von Config-Files.

Mobile IPv6

Eine generelle Lösung für dieses Problem könnte Mobile IPv6 sein. Dabei meldet man sich von unterwegs am Heim- oder Firmenrouter an und bekommt zusätzlich zu der IPv6-Adresse im Fremdnetz, etwa ein WLAN-Hotspot im Hotel, eine Adresse aus dem eigenen Netz. Das ist die sogenannte Home-Adresse (HoA). Die IPv6-Adresse im Fremdnetzwerk wird Care-of-Adresse (CoA) genannt.

Wendet sich ein fremder Rechner an die HoA, so landet er natürlich zunächst beim Home-Agent, da keine andere Routing-Information verfügbar ist. Nach dem ersten verschickten Paket können sich der fremde und eigene Rechner aber direkt über die CoA unterhalten, ohne dass jedes Paket über das Heimnetz werden muss, wie das bei einer VPN -Lösung der Fall wäre.

Mobile IPv6 ist in RFC 3775 spezifiziert. Sicherheitsaspekte werden in RFC 3776 adressiert. Das Problem liegt allerdings darin, dass die Implementierung in vielen Betriebssystemen, vor allem Windows, noch unvollständig und fehlerbehaftet ist. Zudem gibt es keine einfachen Verwaltungstools, um etwa einem Bekannten kurzfristig Zugang ins Heimnetz zu ermöglichen. Darüber hinaus bleiben offene Sicherheitsprobleme, die man noch lösen muss. Unter bestimmten Bedingungen kann ein Angreifer den Traffic auf seinen eigenen Rechner umleiten.

Eine andere Lösung könnte Proxy Mobile IPv6 nach RFC 5213 sein. Dieses Protokoll ist jedoch in aktuellen Betriebssystemen nicht implementiert. Um einen allgemein anerkannten Standard durchzusetzen, ist es vor allem wichtig, dass alle OS-Hersteller eine einheitliche und untereinander kompatible Lösung schaffen, die ohne Probleme funktioniert. Das wird aber wohl noch eine Weile dauern.

Fazit und Checkliste

IPv6 verlangt ein komplettes Umdenken in der Security-Strategie, da in der Regel alle Geräte mit einer öffentlichen IPv6-Adresse aus dem Internet erreichbar sind. Das gilt nicht nur für Unternehmen, sondern auch für private Netze. Wer unbedacht IPv6 einsetzt, wenn die großen Provider Ende 2011 damit beginnen, das neue Protokoll anzubieten, riskiert, dass der heimische Media-Server, der eigentlich nur die Wohnung mit Musik und Filmen versorgen soll, plötzlich zum illegalen Downloadserver im Internet wird.

Das Protokoll Mobile IPv6, mit dem es theoretisch möglich ist, per IPSec-Authentifizierung entweder mit Zertifikat oder Benutzername und Passwort oder Pre Shared Key (PSK) legitimen Nutzern Zugang zum eigenen Netz zu verschaffen, funktioniert in aktuellen Implementierungen noch nicht zufriedenstellend.

Es ist daher wichtig, IPv6 mit Bedacht einzusetzen. Dabei kann man nach folgender Checkliste vorgehen.

Leave a comment