Zahlreiche Software- und Hardware-Anbieter haben bereits Patches für die gestern öffentlich gemachten kritischen Sicherheitslücken in der WLAN-Verschlüsselung WPA2 veröffentlicht oder zumindest angekündigt. Darüber hinaus stellten die Entdecker der Schwachstellen klar, dass in erster Linie Client-Geräte betroffen sind – WLAN-Router und –Access-Points sind nur unter ganz bestimmten Umständen angreifbar. Für eine realistische Attacke kommen außerdem Windows und iOS nicht infrage .

Microsoft bestätigte gegenüber The Verge , dass der Oktober-Patchday bereits die für Windows benötigten Fixes brachte. Mit Hinblick auf die für gestern geplante Offenlegung habe Microsoft die Schwachstellen in seinen Sicherheitsmeldungen jedoch nicht erwähnt.

Google kündigte indes an , betroffene Geräte im Lauf der kommenden Wochen zu patchen. Betroffen sind vor allem Googles Nexus - und Pixel-Smartphones und damit auch das Mobilbetriebssystem Android – allerdings erst ab Version 6.0. Das macht immerhin rund 50 Prozent aller weltweit aktiven Android-Geräte angreifbar.

Apple -Kunden sollten ebenfalls in Kürze neue OS-Versionen erhalten, die ihre Geräte gegen KRACK-Angriffe absichern. Apple zufolge befinden sich die Updates für iOS, macOS, watchOS und tvOS derzeit noch in der Betatestphase. Die aktuelle Beta, die seit gestern Abend ausgeliefert wird, enthält die Patches bereits.

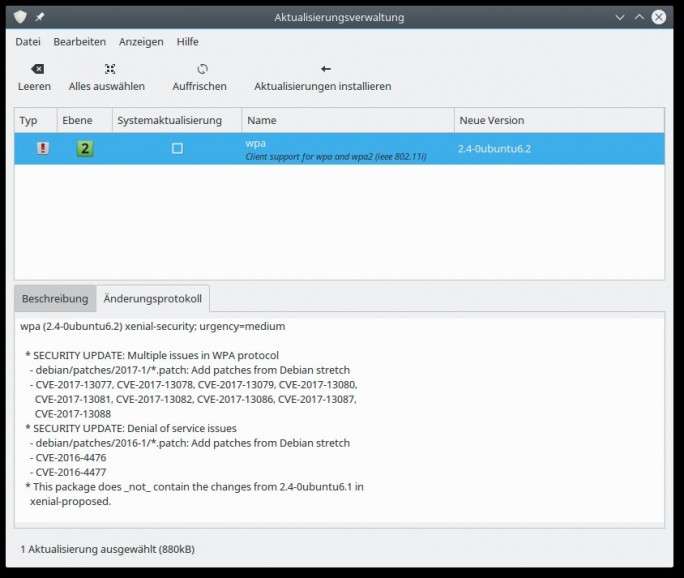

Darüber hinaus haben auch die ersten Linux-Anbieter mit der Verteilung von Updates begonnen. Auch für OpenBSD gibt es ein Update, das die KRACK-Lücke (Key Reinstallation AttaCK) schließt.

Auf Seiten der Hardwarehersteller teilten unter anderem Arris, Aruba, Cisco, Intel , Netgear und MikroTik mit, ihnen seien die Schwachstellen bekannt. Bis auf Arris haben die genannten Firmen auch mit der Auslieferung von Patches begonnen. Der deutsche Anbieter AVM erklärte: „Für eine genauere Einschätzung müssen noch weitere Details bekannt werden. Falls notwendig wird AVM wie gewohnt ein Update bereitstellen.“

Auf der Website KrackAttacks.com stellten die Entdecker der Sicherheitslücken indes klar, dass die Fehler nur bei einem Handshake ausgenutzt werden können, der von einem Client angestoßen wird – es sind also eigentlich ausschließlich Smartphones, Tablets und andere internetfähige Geräte, die als Einfallstor in das eigene WLAN-Netzwerk dienen können. Router und Access Points seien nur dann anfällig, wenn sie eine Client-Funktion übernähmen, also beispielsweise als Repeater eingesetzt würden. Darüber hinaus seien auch Fast-Roaming-Funktionen, die auf dem Standard 802.11r basieren, sowie das Protokoll 802.11s angreifbar.

Der Netzwerkanbieter Lancom betonte indes, dass bei seinen Produkten das „Problem-Protokoll“ 802.11r deaktiviert und 802.11s gar nicht verfügbar sei. Die Aussage, WPA2 sei gehackt, treffe so also nicht zu. Trotzdem werde man für die WLAN-Produkte, die bei aktiviertem Protokoll 802.11r sowie im WLAN-Client-Modus anfällig seien, zeitnah ein LCOS-Sicherheitsupdate bereitstellen .

Der KRACK-Angriff basiert auf dem Zusammenwirken von bis zu zehn verschiedenen Schwachstellen. Sie erlauben es, die Verschlüsselung eines WLAN-Netzes zu umgehen – Nutzer ohne gültigen WPA2-Schlüssel können sich unter Umständen bei einem WLAN-Netzwerk erfolgreich anmelden. Anschließend wären sie in der Lage, den Datenverkehr abzuhören oder zu manipulieren. Dafür müssen sie sich allerdings in der Reichweite des WLANs befinden – über das Internet können die Schwachstellen nicht ausgenutzt werden.

SAP S/4HANA trifft ECM: Was Sie für eine erfolgreiche Migrationsstrategie beachten sollten

[mit Material von Charlie Osborne, ZDNet.com ]

Tipp: Was wissen Sie über Wearables? Machen Sie den Test auf silicon.de !

Leave a comment