Microsoft bietet das gestern anfänglich nur für Windows 10 veröffentlichte außerplanmäßige Update, das vor Angriffen auf die CPU-Sicherheitslücken Meltdown und Spectre schützen soll, inzwischen auch für Windows 7 und 8.1 an. Nutzer erhalten es automatisch über Windows Update. Allerdings verträgt sich der Patch nicht mit allen Antivirenprogrammen, weswegen er einigen Nutzern erst gar nicht angezeigt wird.

In dem Fall kann das Sicherheitsupdate einen Absturz von Windows beziehungsweise einen sogenannten Blue Screen of Death auslösen. Kompatible Sicherheitslösungen sollen einen bestimmten Registry-Schlüssel erstellen, den Microsoft zur Kontrolle in einem Knowledgebase-Artikel aufführt. Nutzer sollten diesen Schlüssel jedoch nicht manuell in die Registry eintragen: er stellt offenbar nur sicher, dass das Update automatisch ausgeliefert wird – auf die Kompatibilität selbst hat er keinen Einfluss.

Von dem Problem betroffen ist auch Windows 10. Im Zweifelsfall sollten Nutzer den Anbieter ihrer Antivirensoftware kontaktieren und sich bestätigen lassen, dass dessen Produkte mit dem Windows-Patch funktionieren. Alternativ kann aber auch die Antivirenlösung des Drittanbieters deinstalliert und vorübergehend durch Microsoft Security Essentials beziehungsweise das in Windows 10 integrierte Windows Defender ersetzt werden.

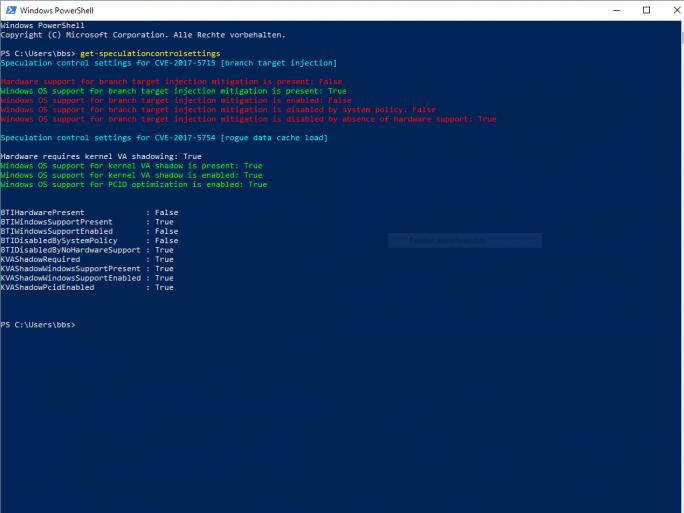

In einem weiteren Support-Artikel beschreibt Microsoft zudem ein PowerShell-Script, mit dem sich nach der Installation des Patches überprüfen lässt, ob das eigene System vollständig geschützt ist. In dem Zusammenhang weist Microsoft darauf hin, dass der Windows-Patch alleine unter Umständen nicht ausreichend ist, um in den Genuss der derzeit bekannten Schutzmaßnahmen zu kommen. Zusätzlich sei ein Prozessor-Microcode- beziehungsweise Firmware-Update erforderlich. „Das sollte über den Gerätehersteller erhältlich sein“.

Auf einem Testsystem von ZDNet.de liefert das Script dann auch wie zu erwarten war den Hinweise auf des fehlende Firmware-Update. Demnach ist der Schutz vor dem Spectre genannten Angriff ohne ein Firmware-Update nicht funktionsfähig. Wann PC- und Mainboard-Hersteller die benötigen Korrekturen zur Verfügung stellen werden, ist bisher nicht bekannt. Intel selbst kündigte gestern Abend an, bis Ende kommender Woche für mehr als 90 Prozent seiner Produkte Updates anzubieten .

Microsoft hat zwar Updates für Windows 7, 8.1 und 10 bereitgestellt, die vor den Angriffen auf Meltdown und Spectre schützen sollen, einige Systeme benötigen jedoch zusätzlich ein Firmware-Update (Screenshot: ZDNet.de). Google hat indes mit der Verteilung eines Updates für seinen Browser Chrome begonnen, das eine neue Funktion enthält, die wiederum vor Spectre und Meltdown schützen soll. Die sogenannte Strict Site Isolation (strikte Seitenisolierung) soll sicherstellen, dass alle Websites getrennt voneinander in eigenen Prozessen ausgeführt werden. Die Funktion muss allerdings erst noch über die Eingabe von „chrome://flags#enable-site-per-process“ in die Adressleiste des Browsers aktiviert werden. Sie führt möglicherweise zu einem höheren Speicherverbrauch und zu Problemen mit Cross-Site-iFrames.

Mozilla erklärte in einem Blogeintrag , dass zum Schutz vor Meltdown und Spectre ab sofort die Funktion „SharedArrayBuffer“ in Firefox ab Werk deaktiviert wird. Zudem wird der Timer „Performance.now“ auf 20 Mikrosekunden begrenzt. Die Änderungen gelten demnach nur für Firefox ab Version 57 – Nutzer sollten nach dem Update 57.0.4 Ausschau halten. Zum Extended Support Release Firefox 52 machte Mozilla keine Angaben.

Amazon Web Services betonte zudem gestern, dass bis auf einen kleinen einstelligen Prozentsatz alle Amazon EC2-Instanzen vor Meltdown und Spectre geschützt seien. Sie würden im Lauf der nächsten Stunden aktualisiert. Zudem rät das Unternehmen seinen Kunden, die verfügbaren Updates für ihre Betriebssysteme einzuspielen .

Report: State of Digital Transformation EMEA 2019

Tipp: Wie gut kennen Sie Windows? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.

Leave a comment