Wenn Sie eine E-Mail vom Computer oder Smartphone aus auf die Reise schicken, möchten Sie natürlich nicht, dass Unbefugte heimlich mitlesen . Zwar sorgen viele Internet-Provider online schon durch die SSL- Verschlüsselung für einen sicheren Transportweg und mehr Datenschutz , das bedeutet aber nicht, dass Ihre Nachrichten gänzlich vor fremden Blicken geschützt sind. Mit einer PGP-Verschlüsselung können Sie sich vor Lauschangriffen durch Behörden, Institutionen oder großen Unternehmen schützen und zugleich die Integrität und Authentizität von empfangenen Nachrichten belegen .

Die erste Version von PGP gab es bereits 1991: Der Informatiker Philip R. Zimmermann wollte Nutzer damit vor allem vor der Neugier der Geheimdienste schützen.

Auch der ehemalige CIA-Mitarbeiter und Whistleblower Edward Snowden verwendete PGP, um Daten vor unberechtigten Zugriffen zu schützen.

Im Jahr 2010 ging PGP für rund 300 Mio. US-Dollar in den Besitz der Symantec Corporation über.

Inhalt

1. Was ist eine PGP-Verschlüsselung?

2. Wie funktioniert eine PGP-Verschlüsselung? 2.1. Web of Trust – Kontrolle ist besser!

2.1. Web of Trust – Kontrolle ist besser!

3. Wie sicher ist eine PGP-Verschlüsselung? Welche Schwachstellen gibt es? 3.1. Trauen Sie keinem Schlüssel, den Sie nicht selbst gefälscht haben! 3.2. Vor dem Verschlüsseln ist nach dem Signieren 3.3. Ist der Wurm erst einmal drin … Ähnliche Artikel:

3.1. Trauen Sie keinem Schlüssel, den Sie nicht selbst gefälscht haben!

3.2. Vor dem Verschlüsseln ist nach dem Signieren

3.3. Ist der Wurm erst einmal drin …

Ähnliche Artikel:

1. Was ist eine PGP-Verschlüsselung?

Das Kürzel PGP steht für „Pretty Good Privacy“ und bedeutet übersetzt so viel wie „Echt gute Privatsphäre“. Gemeint ist damit eine Verschlüsselungstechnik für Emails , die mit Hilfe von digitalen Signaturen arbeitet. Dadurch wird es denn Nutzern ermöglicht, zu überprüfen, ob eine Nachricht tatsächlich von dem darin angegeben Absender stammt.

PGP ist ein sogenanntes „ asymmetrisches Kryptosystem “. Das bedeutet, dass es auf einer Public-Key-Infrastruktur basiert, in der es sowohl public keys („öffentliche Schlüssel“) als auch private keys („private Schlüssel“) gibt. Die involvierten Parteien benötigen für die Kommunikation demnach keinen gemeinsamen Schlüssel : Jeder Teilnehmer besitzt ein eigenes Schlüsselpaar, das jeweils aus einem Public und einem Private Key besteht.

Mit PGP können Sie Ihre Privatsphäre schützen . Das betrifft in erster Linie die elektronische Korrespondenz, zudem sorgt die Technik aber auch dafür, dass Dritte die Dateien nicht manipulieren können . Dafür bietet es neben der Möglichkeit, Emails End-to-End (also über den kompletten Übertragungsweg hinweg) zu verschlüsseln, auch ein standardisiertes Dateiformat für digitale Signaturen an. Sie können PGP sowohl in Outlook als auch (in Form eines Browser-Plugins) mit allen aktuellen Webmail-Services nutzen.

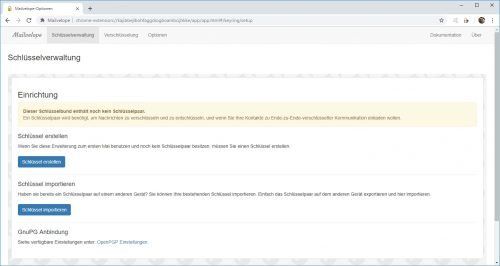

Mit dem kostenlosen Browser-AddOn "Mailvelope" können Sie die PGP-Verschlüsselung auch bei Ihrem Mailanbieter nutzen.

Gut zu wissen: Unter iOS wird für die End-to-End-Verschlüsselung lediglich der S/MIME-Standard unterstützt, das bedeutet, dass PGP auf iPhones und iPads eigentlich nicht funktioniert. Wenn Sie PGP auch auf Ihrem Apple-Gerät nutzen möchten, können Sie aber auf Drittanbieter-Tools wie oPenGP oder iPGMail zurückgreifen, die selbst PGP-Schlüsselpaare generieren.

2. Wie funktioniert eine PGP-Verschlüsselung?

Wie bereits erwähnt, nutzt PGP für die Verschlüsselung öffentliche und private Schlüssel . Diese bestehen aus einer Reihe von Zahlen, die in einem Textdokument dargestellt werden. Auf diese Weise lassen sie sich auch problemlos speichern oder verschicken.

PGP verfügt über zwei grundsätzliche Funktionalitäten:

Emails verschlüsseln : Nachrichten oder Dateien werden mit dem öffentlichen Schlüssel des Empfängers kodiert. Ein Entschlüsseln ist nur mit dessen privaten Schlüssel möglich.

Dokumente signieren: Um die Echtheit und Vertrauenswürdigkeit von Texten oder Dokumenten zu gewährleisten, kann der Sender eine digitale Signatur hinzufügen. Dafür erzeugt PGP auf Basis kryptographischer Hashverfahren einen eindeutigen „Fingerabdruck“. Dieser wird vom Sender verschlüsselt und kann der Nachricht oder Datei hinzugefügt werden.

Das Public-Key-Verfahren in PGP basiert auf dem Austausch eines Schlüsselpaares zwischen dem Sender und dem Empfänger.

Um die kodierten und signierten Nachrichten im Anschluss wieder lesbar zu machen , müssen mehrere Schritte durchlaufen werden. Als erstes dechiffrieren Sie die Daten mit dem privaten Schlüssels des Empfängers . Danach liegen sie als Klartext vor, sind aber immer noch mit einer digitalen Signatur gesichert.

Um nun die Authentizität des Absenders zu gewährleisten , wird aus dem Klartext der Nachricht ein digitaler Fingerprint erzeugt. Dafür verwendet PGP das gleiche kryptographische Hashverfahren, das auch der Sender genutzt hat.

Gleichzeitig entschlüsselt PGP die Unterschrift mit dem öffentlichen Schlüssel des Senders und vergleicht das Ergebnis mit dem eben ermittelten digitalen Fingerabdruck. Wenn die Zeichenfolgen übereinstimmen, stammt die Nachricht auch tatsächlich vom genannten Sender.

Achtung: PGP verschlüsselt lediglich Inhalte (z.B. Texte oder Bilder), die Betreffzeilen Ihrer Mails bleiben weiterhin lesbar. Das bedeutet, dass trotz Verschlüsselung nachvollziehbar bleibt, mit wem Sie kommuniziert haben

Das Prinzip der PGP-Sicherheit geht von einer verlässlichen Zuordnung des öffentlichen Schlüssels zu einer bestimmten Person aus. Neben persönlicher Verifizierung (z.B. am Telefon) oder eine digitale Zertifizierungsstelle kann der Austausch auch über das sogenannte WOT („Web of Trust“) erfolgen.

2.1. Web of Trust – Kontrolle ist besser!

Beim Web of Trust handelt es sich um eine dezentrale Alternative zum PKI-Verfahren , die ein Online-Netzwerk aus Vertrauensstrukturen zwischen den einzelnen Nutzer erschaffen möchte.

Die Echtheit der PGP-Schlüssel wird dabei mittels Bestätigungen der Teilnehmer über verschiedenen Vertrauensstufen hinweg gewährleistet. Im Gegensatz zum PKI gibt beim WOT eine andere Person eine digitale Signatur auf einen Schlüssel ab, nachdem sie sich der Identität des Inhabers versichert hat.

Die Speicherung der Schlüssel erfolgt im WOT in dedizierten Verzeichnissen und in Form von Schlüsselbunden:

Im öffentlichen Schlüsselbund („public keyring“) werden die öffentlichen Schlüssel (eigene und fremde) sowie deren Zertifikate gespeichert.

Im privaten Schlüsselbund („private keyring“) befinden sich ausschließlich eigene Schlüssel.

Mit Hilfe von OpenPGP lässt sich im WOT zudem nachverfolgen, wie vertrauenswürdig das Gegenüber ist, außerdem besteht die Möglichkeit, Personen auch selbst einzustufen.

Unter Windows können Sie mit Hilfe des kostenlosen Tools Gpg4Win einen PG- Key erstellen. Eine anschauliche Anleitung sowie die Erklärung für die Einrichtung finden Sie beispielsweise hier .

Mit Hilfe der Anwendung "Kleopatra" erstellen Sie in Gpg4Win neue Schlüsselpaare für Outlook.

3. Wie sicher ist eine PGP-Verschlüsselung? Welche Schwachstellen gibt es?

Wie nahezu jedes Sicherheitssystem hat natürlich auch die PGP-Technologie gewisse Schwachstellen , die Angreifer sich zu Nutze machen könnten. Die wichtigsten Punkte, die Sie beachten sollten, haben wir im nachfolgenden Abschnitt einmal zusammengefasst.

3.1. Trauen Sie keinem Schlüssel, den Sie nicht selbst gefälscht haben!

Gefälschte Schlüssel besitzen häufig auch die selbe digitale Signatur wie das Original.

Wenn ein öffentlicher Schlüssel verwendet wird, muss stets sichergestellt sein, dass dieser nicht gefälscht ist . Public Keys werden häufig auf Servern abgespeichert, auf denen zahlreiche Personen Schreib- und Leserechte besitzen . So ist es kaum verwunderlich, dass in der Vergangenheit sogar schon auf offiziellen PGP-Key-Servern gefälschte Schlüssel aufgetaucht sind, die sogar die gleichen Signaturen besitzen wie die Originale.

Grundsätzlich sollten Sie einem neu erhaltenen öffentlichen Schlüssel ohnehin nur dann vertrauen, wenn Sie Ihn unmittelbar und über einen sicheren Weg vom Sender erhalten haben oder wenn eine vertrauenswürdige Person die Authentizität bestätigen kann.

Gut zu wissen: Ein gefälschter PGP Schlüssel lässt sich beispielsweise mit Hilfe des Fingerprints identifizieren. Die Zeichenfolge ist für jeden generierten Key einzigartig und kann im Zweifelsfalle auch am Telefon abgeglichen werden.

3.2. Vor dem Verschlüsseln ist nach dem Signieren

Einer der größten Nachteile von PGP liegt in der Kodier-Reihenfolge: Das Signieren einer Nachricht erfolgt immer vor dem Verschlüsseln . Das bedeutet, dass der Empfänger sie nach erfolgter Dechiffrierung unter einem gefälschten Absender an eine andere Person weiterleiten könnte. Verzichtet der Empfänger auf seine eigene Signatur entsteht so der Eindruck, die Nachricht käme direkt vom ursprünglichen Sender .

3.3. Ist der Wurm erst einmal drin …

Einige Schadprogramme wurden speziell dafür entwickelt, die Sicherheit von PGP auszuhebeln.

Auch Schadsoftware kann durchaus eine Bedrohung für die Sicherheit von PGP darstellen. So gibt es beispielsweise bestimmte Trojaner, die speziell dafür entwickelt wurden, den Private Key oder sogar den Klartext auszuspionieren und im Hintergrund an einen unbefugten Dritten weiterzuleiten .

Einige Viren und Würmer sind zudem in der Lage, das PGP in seiner Verhaltensweise zu beeinflussen , so werden beispielsweise Signaturen nicht mehr sauber geprüft oder falsche Angaben zu den verwendeten Schlüsseln gemacht. Die Tatsache, dass der Quellcode von PGP leider inzwischen weit verbreitet und praktisch öffentlich zugänglich ist, erleichtert Hackern ihr kriminelles Treiben noch zusätzlich. So braucht es nicht mehr als bei Programmierkenntnisse, um die entsprechenden Stellen im Source Code zu verändern.

PGP selbst verfügt über keinerlei Schutz gegen Schadsoftware , allerdings sollte auf Ihrem Rechner (egal, ob Apple oder Windows) in Zeiten der zunehmenden Cyberkriminalität ohnehin ein aktueller Virenschutz installiert sein.

Gut zu wissen: Die größte Gefahr bei PGP besteht darin, dass Ihr privater Schlüssel in die Hände eines Angreifers gelangt. Vergeben Sie ein möglichst sicheres Passwort und geben Sie den Schlüssel keinesfalls an Dritte weiter!

23 Bewertungen

Ähnliche Artikel:

Telegram: Sicherheit und Datenschutz in der Kritik:…

Telegram vs WhatsApp: Funktionen und Sicherheit im Vergleich

Der jüngste Zoom-Sicherheitsfehler und wie man sich…

Mail-Spoofing: Betrügerische Mails erkennen und abwehren

Sicherer Messenger: 6 Anbieter mit Fokus auf Datenschutz

DNS-Spoofing: Cache Poisoning einfach erklärt

Privatsphäre und Daten auf technischen Geräten schützen

Digitale Buchhaltung: Vor- und Nachteile der Umstellung

Blaufilter im Handy: Wie sinnvoll ist die Option?

Slack Alternative: Vier Team-Messenger im Vergleich

Leave a comment