„Die Rund-um-Sichtbarkeit auf die Gesamtheit der IT-Systeme ist momentan das Top-Thema für die meisten unserer Kunden“, sagt Christine Schönig, Technische Managerin bei Check Point Software Technologies in Deutschland. Was passiert in meinem Netz, welche Mobilgeräte greifen wie auf Unternehmensdaten zu, was machen eigentlich meine Entwickler mit neuem Quellcode? Dies seien einige der Fragen, die sich IT-Manager und IT-Sicherheitsverantwortliche tagtäglich stellten.

„Sichtbarkeit soll für das Management eigentlich gar keine wirkliche Sichtbarkeit sein“, meint dagegen Thomas Hemker, Security Strategist bei Symantec und Vorstandsmitglied der weltweit tätigen Zertifizierungsorganisation (ISC)2. Beide Aussagen widersprechen sich nur scheinbar. Während Schönig auf das zuverlässige Aufdecken von Sicherheitsrisiken und Sicherheitsvorfällen abhebt, betont Hemker die sinnvolle Kondensierung und Komprimierung von Risiko-Kennzahlen, einem Risiko-Management-System, Event-Daten aus verschiedenen Quellen sowie einem entsprechenden Korrelations-Regelwerk.

Systeme für „Security Information and Event Management“ ( SIEM ) leisten genau diese Korrelation der verschiedenen Datentöpfe und komprimieren im Idealfall die Ergebnisse derart, dass man die Zahlenmengen innerhalb einer Ampeldarstellung verorten kann: sozusagen als Risiko-Ampel, die auf rot, gelb oder grün stehen kann.

Intelligente Erweiterung des SIEM-Regelsatzes ist schwierig und teuer

Lange bezogen SIEM-Systeme nur firmeninterne Logdaten, vornehmlich Daten aus den Firewall- und Intrusion Detection- und Intrusion-Prevention-Systemen, aber auch von UNIX- und Windows Servern, in ihr Kalkül und ihre Analysen ein. Im Wesentlichen ist das heute immer noch so. Der Weg vom statischen Meldesystem zum intelligenten Frühwarnsystem mit Präventionsmechanismen ist noch lang.

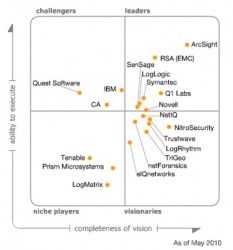

„Schon der Anschluss vieler interner Event-Quellen gestaltet sich für Betreiber beziehungsweise Auftraggeber aufgrund sehr hoher Lizenzkosten oder Hardwaregrenzen, aber auch aufgrund von rechtlichen Einschränkungen schwierig“, sagt Udo Sprotte, zertifizierter CISSP und Senior Security Consultant bei T-Systems International. Wenigstens hätten marktführende SIEM-Produkte wie Arcsight (mittlerweile bei HP ) und Q1 (mittlerweile bei IBM) ausgewählte Intrusion Prevention Systeme (TippingPoint bei HP und IBMs Proventia Server Intrusion Prevention System) über Sensoren integriert und auch alle anderen IDS/IPS ließen sich verhältnismäßig leicht integrieren.

Darüber hinaus fehle aber allen auf dem Markt befindlichen Systemen die Intelligenz, fährt Udo Sprotte fort: „Wir haben vor drei Jahren in einem Wissenschaftsprojekt an der Uni Bremen begonnen, das SIEM-Produkt Arcsight mit einem Künstliche-Intelligenz-Modul zu erweitern . Damit wäre tendenziell eine größere und auch sichere Trefferquote erreichbar, aber auch intelligente Meldungen und Unterstützungen. Produktreife Entwicklungen dieser Art sehe ich aber noch in weiter Ferne.“

Intelligenz wird nicht zuletzt zur Integration und Verarbeitung von Daten benötigt, die aus überwachten Assets kommen, sondern auch für Informationsquellen, die außerhalb des Monitoring-Bereichs des SIEM-Systems liegen. Udo Sprotte nennt hier Informationsquellen im Internet, etwa Listen von Hacker-IP-Adressen, oder Informationen von anderen Firmen als Beispiele.

Regeln für Events aus solchen Quellen müssten heute immer noch durch Security-Analysten geschrieben werden, was aufwändig und kostenträchtig sei. Gleiches gilt auch für Sandbox-Tools, die auf die Entdeckung von Zero-Day-Angriffen spezialisiert sind, wie zum Beispiel das Threat Emulator Software Blade von Check Point Software. Nicht nur müssen die Regeln derzeit von menschlichen Experten geschrieben werden, auch die Verarbeitung in den SIEM-Systemen ist schwierig.

So kann Arcsight als eines der führenden SIEM-Systeme derartige neu geschriebene, elaborierte Regeln laut Udo Sprotte nur mit hohem Aufwand sinnvoll verarbeiten. Der Mitbewerber Q1 sei zwar „out-of-the-box“ sehr gut, könne aber nur schwierig oder manchmal auch gar nicht an Kundenwünsche angepasst werden. Letztendlich fehlten hier die Auftraggeber, die einen solchen Aufwand bezahlen würden.

„Ein großes Manko von gegenwärtigen SIEM-Produkten ist auch ihre mangelnde IPv6-Tauglichkeit“, sagt Udo Sprotte. Das sei in den USA nicht so wichtig, weil sich „die Amerikaner nach der Gründung des Internets fast alle Class-A-Adressräume gesichert hätten, bei uns in Europa gehen aber die Adressen aus.“

SIEM und die Prävention

Die Anbindung der SIEM-Systeme an moderne verhaltensbasierte Präventionssysteme, die auf Angriffe spezialisiert sind, die noch keine Signatur haben, ist die eine Sache; die andere Sache ist die Integration in unterschiedliche Datenhaltungssysteme, unter anderem auch die Configuration Management Data Base (CMDB), wie sie heute als zentrale Komponente in Systemmanagementsystemen Standard ist.

Big-Data-Analyse heißt hier das Schlagwort, also das Erfassen von untypischen Abläufen in den unterschiedlichsten Dokumenten, auch solchen, die bisher nicht als besonders sicherheitsrelevant galten wie Microsoft Outlook, Reisekostenabrechnungs- oder Personalrekrutierungsprogramme. „Wir haben schon mehrmals Angriffsversuche auf unserer Systeme abgewehrt, die über Bewerbungsdokumente ausgeführt werden sollten“, sagt Christine Schönig von Check Point.

Trotz fortschreitender Automatisierung spielt der menschliche Analyst beim Zusammenführen von internen und externen sicherheitsrelevanten Fakten und Daten immer noch die Hauptrolle. Das betrifft einmal die Risikoanalyse, Risikobewertung und Kennzahlen-Generierung, die jedem SIEM-Projekt vorangehen muss, das betrifft aber auch die operationale Analysearbeit, wie sie in den Security Operations Centern (SOC) tagtäglich geleistet wird.

„In einem SOC kommen Analyse, Bewertung, Reporting und Maßnahmensteuerung zusammen. Die dazu notwendige Integration von Personen, Prozessen und Technologie ist genau der richtige Schritt, um heutige und zukünftige Cyber-Gefahren abzuwehren“, sagte Michael Teschner, verantwortlich für Business Development bei der EMC-Tochter RSA in Deutschland, kürzlich auf dem RSA Security Summit in München. Auch für Udo Sprotte ist nach wie vor die das Zusammenspiel von menschlichem Experten und exzellenter Technik das A und O bei der Abweht von Cyber-Angriffen: „Die statischen und heuristischen Algorithmen, auf denen SIEM basiert, lassen sich von den Analysten gut erweitern und verbessern, sodass sie erstaunlich gute Ergebnisse liefern.“

Ein Security Operation Center mit seinen Maschinen, Methoden und Menschen ist die unabdingbare Basis, um überhaupt ein aussagekräftiges „Security Information and Event Management“ betreiben zu können. Nur ein SOC hat genügend Sicherheitsfachleute, mit denen „eine große Zahl von Ereignissen und Vorgaben zeitnah, automatisiert und nach definierten Regeln“, wie Sprotte es formuliert, verarbeitet werden können, damit dann zielführende Entscheidungen getroffen werden können.

Große Unternehmen leisten sich in der Regel für die Rund-um-die-Uhr-Überwachung spezielle SIEM-Teams, die nur dafür da sind, die Events, unter Umständen mehrere 100 Millionen Ereignisse, auf ihre Regularität zu überwachen. Wenn ein Unternehmen sich diesen Aufwand nicht leisten kann oder will, sollte es über eine Auslagerung dieser Aufgabe an IT-Sicherheits-Dienstleister nachdenken, die SIEM-Dienste als Managed Service anbieten.

SIEM-Systeme benötigen kundenspezifische Anpassungen

Es wird nie ein SIEM-Produkt geben, das der IT quasi out-of-the box und ohne jeglichen Anpassungsaufwand volle Sicherheit liefert. Dazu ist die zu überwachende Infrastruktur zu komplex, sind die benötigten Informationen zu vielfältig, die Ereignisse, die in die Überlegungen miteinbezogen werden müssen, zu zahlreich.

Auch können die Algorithmen erst greifen, wenn die Hausaufgaben gemacht sind: Wo stecken die Hauptrisikofaktoren, will ich auch die weniger wichtigen Risiken ausreichend schützen, wie schätze ich die einzelnen Bedrohungen ein? Bei der Beantwortung dieser Fragen können Tools sicher helfen, sie können die menschliche Analyse und Urteilskraft aber nicht vollständig ersetzen. Ein bisschen mehr (künstliche) Intelligenz könnte den Produkten auf dem Markt aber trotzdem nicht schaden.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Leave a comment